Introdução ao Gerenciamento de Patches em OT

Tabela de Conteúdos

- 1 Introdução ao Gerenciamento de Patches em OT

- 1.1 O que são as normas ISA/IEC 62443‑2‑3 e NERC CIP 007‑5?

- 1.2 Desafios do Gerenciamento de Patchs em OT

- 1.3 Etapa 1: Inventário e Mapeamento de Ativos

- 1.4 Etapa 2: Priorização de Vulnerabilidades (CVSS vs SSVC)

- 1.5 Etapa 3: Avaliação de Impacto e Planejamento de Rollback

- 1.6 Etapa 4: Testes em Ambiente de Simulação

- 1.7 Etapa 5: Implantação Segura de Patches

- 1.8 Etapa 6: Documentação e Gestão de Mudanças

- 1.9 Benefícios de um Programa Maduro de Patch Management

- 1.10 Benefício Visual 1: Distribuição de Ativos em Ambiente OT

- 1.11 Benefício Visual 2: KPIs de Gerenciamento de Patches

O gerenciamento de patches em OT (Tecnologia Operacional) é um componente crítico para garantir a segurança e a disponibilidade dos sistemas. Não é apenas uma tarefa de TI; é um componente crítico para garantir a segurança, a disponibilidade e a resiliência dos sistemas industriais.

Diferentemente de TI, em OT cada interrupção pode significar riscos à produção ou à segurança de pessoas, por isso normas como ISA/IEC 62443‑2‑3 e NERC CIP 007‑5 orientam esse processo.

O que são as normas ISA/IEC 62443‑2‑3 e NERC CIP 007‑5?

A série ISA/IEC 62443 define melhores práticas de cybersecurity para IACS/OT. O documento 62443‑2‑3 especifica requisitos de patch management, enquanto a NERC CIP 007‑5 traz controles para infraestrutura crítica do setor elétrico.

Desafios do Gerenciamento de Patchs em OT

- Criticidade dos ativos: paradas podem gerar prejuízos ou riscos de segurança.

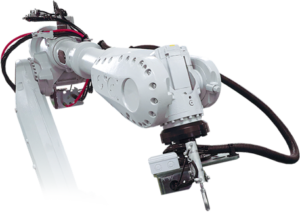

- Ambientes heterogêneos: PLCs, SCADA, HMIs e sistemas legados convivem na mesma rede.

- Janelas de manutenção curtas: poucas oportunidades para aplicar atualizações sem impactar a operação.

- Compatibilidade de patches: nem todo patch de TI é testado para equipamentos industriais.

Etapa 1: Inventário e Mapeamento de Ativos

O primeiro passo é criar um inventário completo dos ativos OT, identificando PLCs, sensores, HMIs, roteadores e gateways. Ferramentas de Asset Discovery e Network Mapping oferecem visibilidade total e evitam aplicações errôneas.

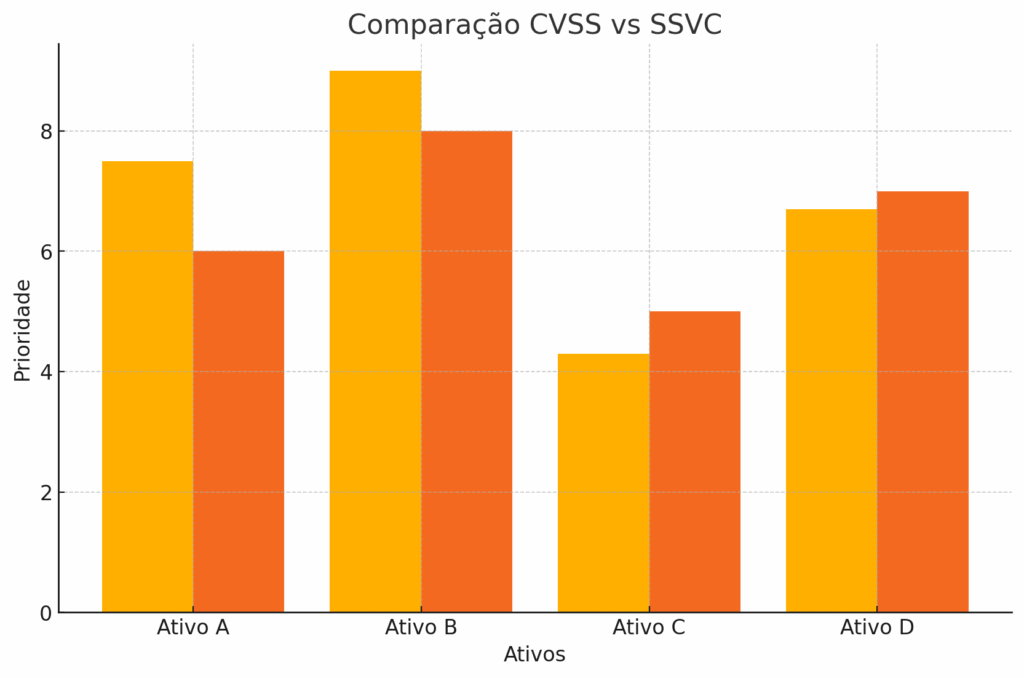

Etapa 2: Priorização de Vulnerabilidades (CVSS vs SSVC)

Gráfico 1: Comparação CVSS vs SSVC

Gráfico 1: Comparação CVSS vs SSVC

Use CVSS para triagem inicial e SSVC para priorização alinhada ao contexto operacional e às necessidades dos stakeholders.

Etapa 3: Avaliação de Impacto e Planejamento de Rollback

Antes de aplicar qualquer atualização, avalie o impacto operacional e defina um plano de rollback automatizado para reverter mudanças indesejadas com rapidez, minimizando o downtime.

Etapa 4: Testes em Ambiente de Simulação

Implemente um ambiente de simulação que replique a rede OT de produção. Realize testes de regressão e compatibilidade para garantir que os patches não introduzam novos riscos.

Etapa 5: Implantação Segura de Patches

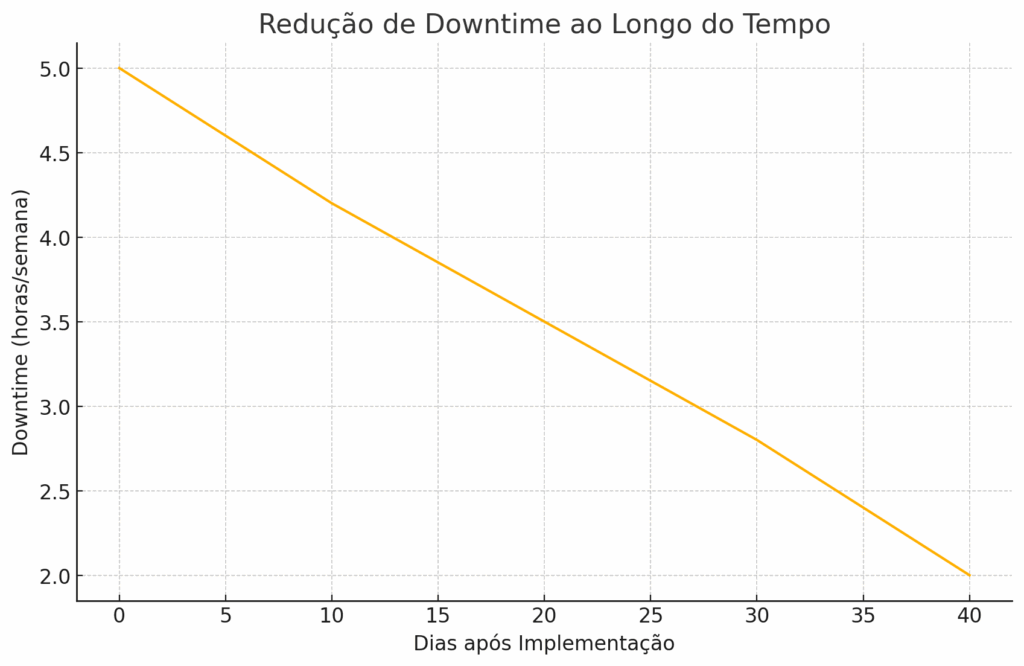

Gráfico 2: Redução de Downtime ao Longo do Tempo

Gráfico 2: Redução de Downtime ao Longo do Tempo

Inicie a aplicação em uma fase piloto e, após validação, escale gradualmente usando automação de scripts para consistência e agilidade.

Etapa 6: Documentação e Gestão de Mudanças

Cada etapa deve ser registrada em relatórios detalhados: versões de patches, resultados dos testes, decisões tomadas e eventuais rollback. Essa documentação é fundamental para auditorias e melhoria contínua.

Benefícios de um Programa Maduro de Patch Management

- Segurança aumentada: redução de exposições a vulnerabilidades conhecidas.

- Disponibilidade maximizada: menor tempo de inatividade não planejado.

- Conformidade garantida: alinhamento a normas internacionais e regulatórias.

- Eficiência operacional: processos padronizados e automatizados.

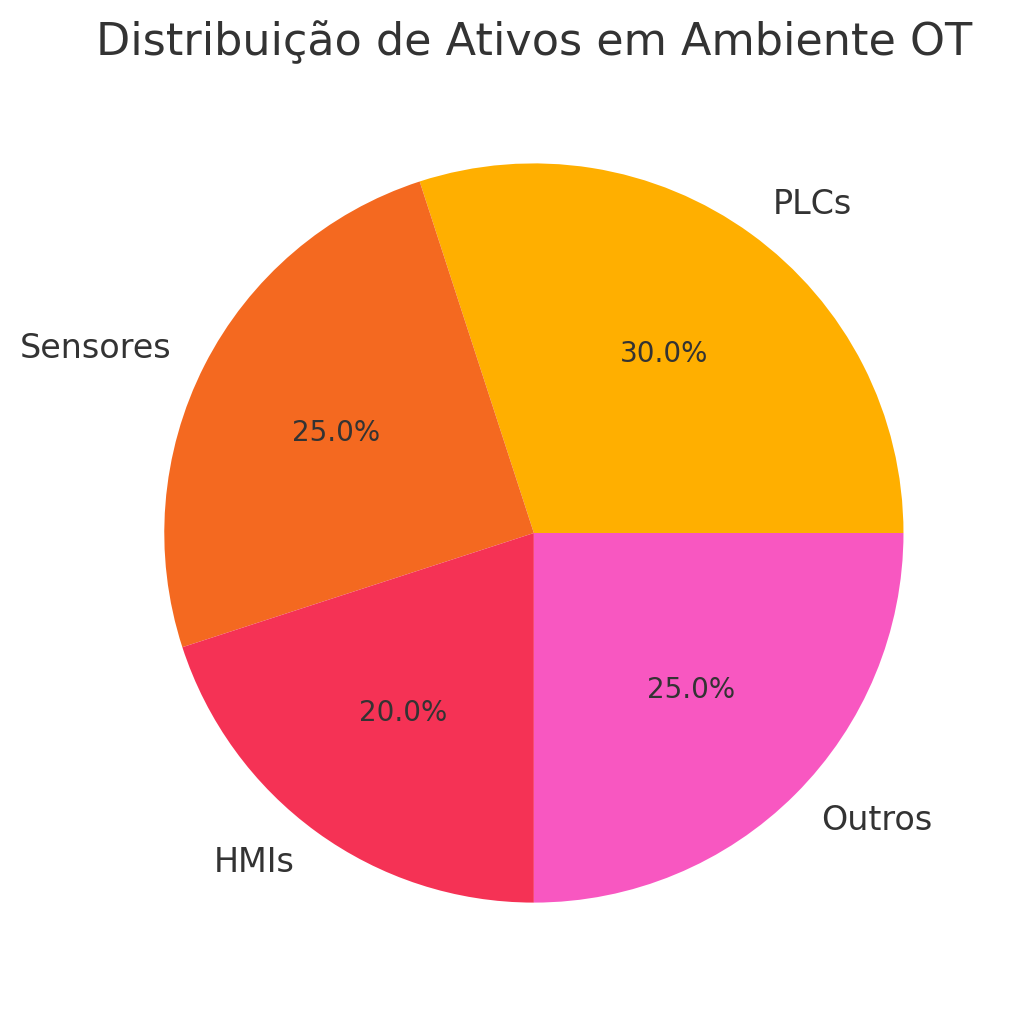

Benefício Visual 1: Distribuição de Ativos em Ambiente OT

Gráfico 3: Distribuição de Ativos em Ambiente OT

Gráfico 3: Distribuição de Ativos em Ambiente OT

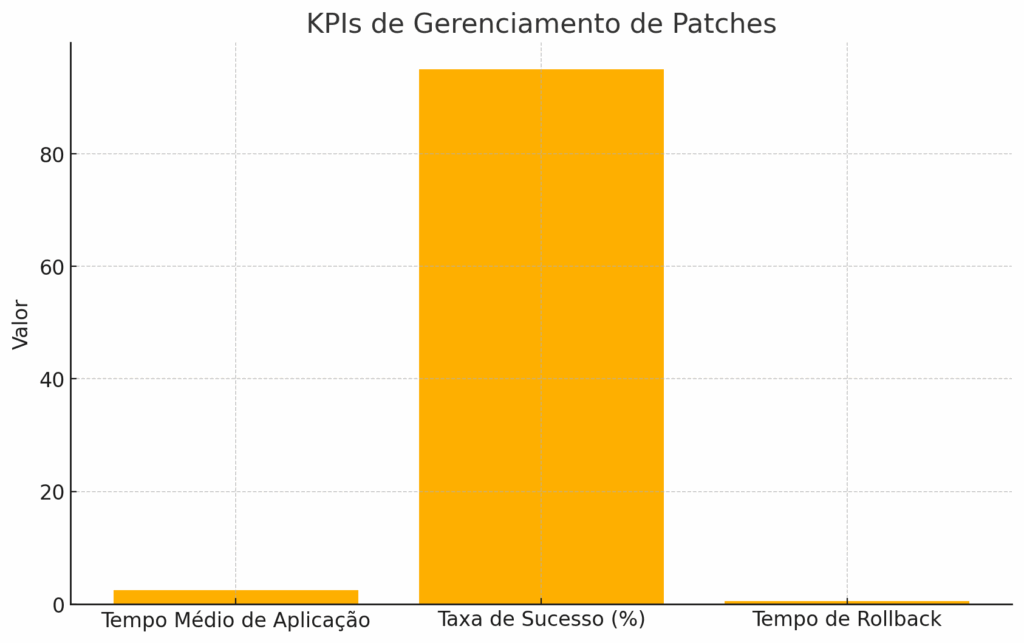

Benefício Visual 2: KPIs de Gerenciamento de Patches

Gráfico 4: KPIs de Patch Management

Gráfico 4: KPIs de Patch Management(Gráfico de barras com Tempo Médio de Aplicação, Taxa de Sucesso e Tempo de Rollback)

0 comentários