As 10 principais práticas na Gestão de Patches em OT

Tabela de Conteúdos

- 1 As 10 principais práticas na Gestão de Patches em OT

- 1.1 Por que a Gestão de Patches em OT é um enorme desafio?

- 1.2 Os 10 passos na Gestão de Patches em OT

- 1.2.1 Entender os requisitos das normas Normas e Regulamentações

- 1.2.2 Inventário e Mapeamento de Ativos

- 1.2.3 Priorização de Vulnerabilidades

- 1.2.4 Avaliação do Impacto e Mitigação Alternativa

- 1.2.5 Priorização das Vulnerabilidades Críticas

- 1.2.6 Utilizar a Metodologia SSVC

- 1.2.7 Criar uma Equipe de Gerenciamento de Mudanças

- 1.2.8 Testar e validar

- 1.2.9 Implantação do Patch com controle

- 1.2.10 Documentação e Gestão da Mudança

A gestão das 10 principais práticas na gestão de patches em ambientes OT (Tecnologia Operacional) é uma tarefa desafiadora e crítica para a segurança industrial. Diferentemente dos sistemas de TI tradicionais, onde a aplicação de patches pode ser feita com mais frequência e de forma programada e até mesmo de forma automática, nos ambientes OT a implementação de atualizações de segurança requer um planejamento rigoroso devido à criticidade das operações, à necessidade de alta disponibilidade e à existência de equipamentos legados.

Por que a Gestão de Patches em OT é um enorme desafio?

Os sistemas OT frequentemente enfrentam uma série de desafios que dificultam a aplicação de patches de maneira eficaz:

- Falta de uma estratégia clara de gerenciamento de patches: Muitas empresas não possuem um plano estruturado para aplicar atualizações em seus sistemas OT.

- Ausência de segmentação de rede e controle de acesso mínimo: A inexistência de segmentação adequada e a falta de autenticação multifator (MFA) ampliam a superfície de ataque.

- Falta de visibilidade dos ativos OT: Muitas organizações desconhecem a totalidade de seus dispositivos industriais, o que impede um gerenciamento eficaz de vulnerabilidades.

- Ambientes operacionais 24/7: Muitos sistemas funcionam continuamente, sem janelas de manutenção disponíveis para a aplicação de atualizações.

- Equipamentos legados: Muitos dispositivos operacionais foram projetados sem atualizações frequentes de software em mente, dificultando a aplicação de patches de segurança.

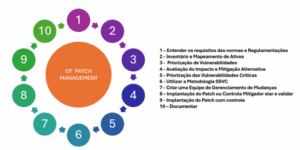

Os 10 passos na Gestão de Patches em OT

A abordagem recomendada para a gestão de patches em OT deve seguir um processo estruturado e baseado na avaliação de riscos. As principais etapas incluem:

Entender os requisitos das normas Normas e Regulamentações

Organizações que operam em ambientes OT devem seguir normas e regulamentos específicos que estabelecem diretrizes para cibersegurança e em alguns casos, a aplicação de patches. Algumas referências incluem:

- ISA/IEC 62443-2-3: Recomenda a documentação e execução de um processo de gerenciamento de patches para OT.

A norma ISA/IEC 62443-2-3 estabelece que a aplicação de patches deve ser baseada em gestão de riscos, e não simplesmente na existência de uma atualização disponível, indicando que o custo de aplicação do patch deve ser comparado com o risco associado à vulnerabilidade, e, caso o custo seja maior que o impacto do risco, a aplicação pode ser adiada, desde que existam medidas compensatórias para mitigar a ameaça. - NERC CIP 007-5: Exige que empresas do setor elétrico avaliem patches de segurança a cada 35 dias.

- Diretiva de Segurança da TSA (Pipeline-2021-02D): Exige categorização de patches e priorização de vulnerabilidades exploradas conhecidas, conforme o catálogo da CISA.

Quais as recomendações existem para as empresas no Brasil?

No Brasil, a regulamentação de cibersegurança para indústrias ainda está evoluindo, mas setores estratégicos já possuem diretrizes específicas:

✔ Setor Elétrico → Regulamentado pela ANEEL e ONS com requisitos de segurança cibernética obrigatórios.

✔ Petróleo e Gás → Regulamentado pela ANP, exigindo medidas de proteção para redes OT e TI.

✔ Mineração e Siderurgia → Ainda sem normas específicas, mas empresas adotam padrões internacionais como ISA/IEC 62443 e NIST 800-82.

✔ Infraestruturas Críticas → Estratégia Nacional de Segurança Cibernética recomenda adoção de boas práticas.

Inventário e Mapeamento de Ativos

A falta de visibilidade sobre os ativos OT é um dos principais desafios na gestão de vulnerabilidades. É essencial ter um inventário detalhado que inclua:

- Identificação de todos os dispositivos e sistemas OT (PLCs, HMIs, SCADAs, sensores, etc.).

- Versões de firmware e software em uso.

- Dependências e interoperabilidades entre equipamentos.

- Classificação dos ativos com base na criticidade operacional.

Ação recomendada: Utilizar ferramentas de asset inventory específicas para OT, como soluções de OT IDS ou sistemas de gerenciamento de ativos industriais.

Priorização de Vulnerabilidades

A priorização dos patches deve levar em consideração os riscos associados a cada vulnerabilidade. Algumas metodologias utilizadas incluem:

- CVSS (Common Vulnerability Scoring System): Fornece uma pontuação para a criticidade de cada vulnerabilidade.

- SSVC (Stakeholder-Specific Vulnerability Categorization): Uma abordagem que considera fatores como estado da exploração, impacto técnico e automação do ataque para definir a prioridade do patch.

- EPSS (Exploit Prediction Scoring System): Mede a probabilidade de uma vulnerabilidade ser explorada em curto prazo.

Além disso, a adaptação das pontuações CVE ao ambiente operacional específico pode evitar a aplicação desnecessária de patches e garantir que os esforços sejam direcionados para as vulnerabilidades mais críticas.

Ação recomendada: Automatizar a correlação de vulnerabilidades com os ativos OT e gerar relatórios de criticidade

E os riscos da Atualização de Firmware?

A atualização de firmware em dispositivos como PLCs, Inversores, RTUs e IHMs é um processo altamente crítico e de altíssimo risco. pois qualquer incompatibilidade pode impactar diretamente a produção, causar paradas inesperadas e até comprometer a segurança operacional.

A atualização de firmware pode ainda exigir a necessidade de recomissionamento completo da planta e isso ocorre porque, em muitos casos, um novo firmware pode modificar parâmetros de operação, afetar comunicações entre dispositivos ou exigir reconfiguração de sistemas automatizados, levando a um processo complexo de revalidação da produção.

Avaliação do Impacto e Mitigação Alternativa

Nem todas as vulnerabilidades com alta pontuação CVSS representam um risco real para o ambiente OT. Deve-se ajustar os fatores de risco considerando:

- Score Temporal (maturidade do código de exploração, nível de remediação disponível, confiabilidade dos relatos).

- Score Ambiental (medidas de mitigação já implementadas, impacto real da vulnerabilidade no ambiente operacional).

- Criticidade do Equipamento: Equipamentos críticos para a produção têm uma abordagem diferente de sistemas menos impactantes.

Ação recomendada: Utilizar calculadoras online, como as do FIRST, para personalizar a avaliação das CVEs conforme o contexto operacional.

Priorização das Vulnerabilidades Críticas

A priorização deve considerar ativos essenciais, exploração ativa e falta de controles compensatórios. Algumas diretrizes incluem:

- Dispositivos legados sem suporte devem ser priorizados para mitigação.

- Crown Jewels (Joias da Coroa): Equipamentos críticos para o funcionamento da planta devem receber atenção especial.

- Exploits disponíveis: Se há um kit de exploração pronto para uma vulnerabilidade específica, o risco de ataque é elevado.

Ação recomendada: Criar uma matriz de riscos para definir a ordem de tratamento das vulnerabilidades.

Utilizar a Metodologia SSVC

O Stakeholder-Specific Vulnerability Categorization (SSVC) é um modelo desenvolvido pela CISA que, basicamente, nada mais é que um diagrama com perguntas e respostas. Cada pergunta ajuda a guiar o caminho até uma decisão fina, fazendo perguntas, como:

- Essa vulnerabilidade pode ser explorada por um atacante?

- Essa vulnerabilidade afeta um sistema muito importante para a empresa?

- Qual é a urgência em mitigar a vulnerabilidades?

Com base nas respostas, o modelo sugere uma ação: corrigir o problema imediatamente, monitorar a situação para ver se piora, ou não fazer nada por enquanto.

Mais detalhadamente, o SSVC ajuda a categorizar vulnerabilidades com base em cinco critérios:

- Estado da Exploração (se a vulnerabilidade está sendo explorada ativamente ou não).

- Impacto Técnico (se o problema afeta completamente ou parcialmente o sistema).

- Automatização do Ataque (se a exploração pode ser feita automaticamente).

- Impacto no Bem-Estar Público (se há riscos diretos à segurança ou meio ambiente).

- Status da Mitigação (se há medidas já implementadas para conter a vulnerabilidade).

Com base nesses fatores, a vulnerabilidade é classificada como:

- Track: Monitoramento sem necessidade de ação imediata.

- Attend: Exige atenção e resposta em médio prazo.

- Act: Requer mitigação urgente.

Ação recomendada: Aplicar a metodologia SSVC em conjunto com CVSS e EPSS para um melhor ranqueamento dos riscos.

Criar uma Equipe de Gerenciamento de Mudanças

A aplicação de patches não pode ser feita sem validação e autorização. Um comitê multidisciplinar deve ser responsável pela decisão, incluindo:

- Especialistas em OT e TI.

- Responsáveis pela segurança cibernética industrial.

- Equipe de operações e engenharia.

- Fornecedores de equipamentos.

Ação recomendada: Criar um fluxo formal de aprovação para mudanças que envolvam patches.

Testar e validar

Antes de aplicar um patch, é essencial testá-lo para evitar falhas no ambiente industrial. As práticas recomendadas incluem:

- Ambientes de teste sandbox que simulem os dispositivos de produção.

- Testes em janelas de manutenção previamente programadas.

- Backup completo antes da aplicação do patch.

- Estratégia de rollback se alguma coisa der errado.

- Validação com o fabricante para garantir compatibilidade.

Ação recomendada: Implementar uma estrutura de testes automatizada para validar patches antes da implantação.

Implantação do Patch com controle

Após a validação, a implantação do patch deve seguir um plano bem definido, priorizando:

- Aplicação segura com rollback disponível.

- Monitoramento contínuo para detectar falhas inesperadas.

- Uso de compensações caso a aplicação do patch não seja possível aplica ações compensatórias, como segmentação de rede, ACLs, firewalls específicos ou IPS (Intrusion Prevention System).

Ação recomendada: Implementar um cronograma regular de aplicação de patches para minimizar riscos.

Documentação e Gestão da Mudança

Após a aplicação do patch, é fundamental documentar todas as mudanças para manter a rastreabilidade e facilitar auditorias. Isso inclui:

- Registro de todas as versões antes e depois do patch.

- Relatórios de impacto operacional.

- Histórico de decisões sobre patches aplicados ou recusados.

- Ferramentas de backup e recuperação para garantir que as configurações anteriores possam ser restauradas.

Ação recomendada: Usar plataformas de gestão de mudanças específicas para OT, garantindo que todas as alterações sejam documentadas.

0 comentários